在数字化转型浪潮中,API 作为企业系统与外部服务交互的核心桥梁,其安全性、稳定性和合规性直接关系到企业的业务连续性和数据安全。然而,随着 API 数量的爆发式增长和复杂性的不断提升,企业面临着诸多 API 管理与安全的痛点,如安全漏洞、数据泄露、服务中断等风险。

API7-MCP 是一款基于 Model Context Protocol(MCP)协议的服务器,用于连接 API7 企业版 API,帮助大语言模型获取并理解网关中的各类配置信息。通过这一协议,AI 能够读取 API 配置、流量数据和日志等多维度信息,并在此基础上开展配置分析、权限审查、监控数据评估和风险排查等工作。系统可自动识别潜在问题,例如缺少认证插件、认证机制不够严密、未强制启用 HTTPS、SSL 证书即将过期、敏感 API 缺乏限流措施、日志中存在敏感信息泄露、插件冲突、暴露高风险接口或权限设置过宽等,帮助企业提前发现隐患,提升 API 的安全性与稳定性。

本文将深入解析 API7-MCP 在多个关键领域的风险检测功能,助力企业构建更加安全、可靠的 API 生态。

API7-MCP 包含哪些风险项检测功能?

1. 安全与认证

- 安全插件配置情况:检查路由、服务等配置,分析资源是否配置了必要的认证插件,识别未使用必要认证插件的 API。

- 认证插件配置强度不足:评估认证插件配置安全级别,关注凭证安全性、协议与算法、验证机制、有效期与轮换、敏感信息处理等方面。

2. 数据传输

- API 是否强制使用 HTTPS:核查公网路由、服务是否绑 SSL,禁明文 HTTP 外网访问。

- SSL 证书配置安全性:检查 SSL 证书是否过期、加密算法、证书 key 长度等,查找闲置 SNI、证书。

- 网关实例版本不兼容:判断是否存在版本不兼容的网关实例。

3. API 访问与限流风险

- 敏感 API/ 路由限流策略:分析敏感 API 是否启用限流,评估阈值合理性。

- 全局防护机制:检测是否启用基础防护插件,重点业务线是否有额外保护。

- 路由冲突检测:判断路由是否存在重叠或冲突。

- 健康检查配置及节点健康情况检查:查看上游是否开启健康检查,分析节点健康情况。

4. 日志与审计风险

- 日志记录完整性:检查核心服务、路由是否配置日志记录插件。

- 日志泄露检查:检查日志插件配置,分析日志内容识别敏感信息。

5. 插件管理

- 插件重复:分析同一请求路径上多个插件及其优先级,识别逻辑冲突。

- 自定义插件潜在风险:对自定义插件/Serverless 插件代码静态分析,识别风险和性能瓶颈。

6. API 暴露与敏感防护

- 敏感 / 调试 / 管理接口暴露风险:识别危险端点,报警未加严格访问控制情况。

7. 角色管理与运维合规

- 权限粒度与最小授权原则:检查策略宽泛性,评估最小权限符合度,识别冗余权限、职责分离冲突。

8. 监控与告警

- 异常流量与资源使用检测:获取流量、资源曲线,识别异常情况。

- 请求异常与错误趋势分析:检查 5xx、4xx 情况,诊断状态码分布规律。

如何使用 API7-MCP 进行风险项检测?

风险项检测适用于 API 安全检查、架构合规审计、DevSecOps 安全集成、生产环境稳定性保障、监管合规响应等多种实际业务场景。

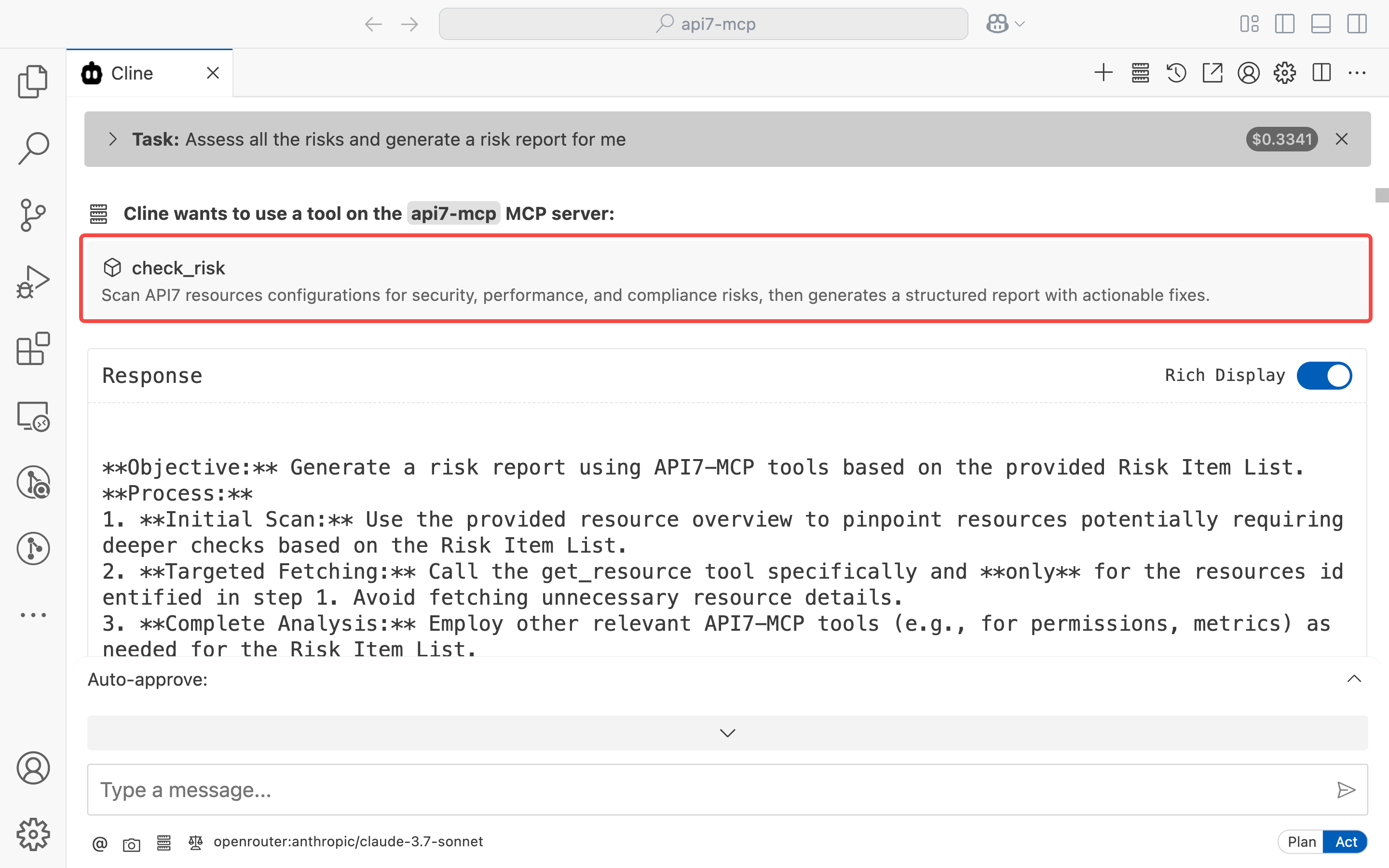

要开始风险项检测,首先需要配置好 AI 客户端。接着,通过自然语言向 AI 客户端发出指令,要求其对 API7 企业版进行风险评估,并生成风险项检测报告。AI 客户端会调用 API7-MCP 内置的 check_risk 工具,对 API7 企业版的安全、性能、合规性等多个维度进行风险检测。

在这个过程中,AI 客户端会向我们获取 API7 企业版的各类资源信息,包括权限策略、角色、SSL 证书、CA 证书、网关组、网关实例、插件、健康检查以及监控数据等。基于收集到的这些信息,API7-MCP 进行深入分析,并最终总结生成一份全面的风险项检测报告。这份报告将详细涵盖上述风险项检测功能所涉及的所有内容,为企业提供全面的风险洞察。

以下是一个风险项检测报告的参考示例:

1## 安全与身份验证

2### 权限策略过于宽泛

3- **结果**:⚠️ 警告

4- **受影响的资源**:

5 - 策略:"iCRM admin policy"(e6aa0908-1a5e-4fbc-851b-682f3ed7f24a)

6 - 策略:"super-admin-permission-policy"(super-admin-permission-policy)

7- **建议**:

8 - 使用明确的操作权限替换通配符操作("*")

9 - 遵循最小权限原则,实施更细粒度的权限控制

10 - 审查并限制超级管理员策略,仅允许其访问必要的资源和操作

11

12### 身份验证插件配置

13- **结果**:⚠️ 警告

14- **受影响的资源**:

15 - 网关组:"default"

16 - 网关组:"icrm"

17- **建议**:

18 - 为所有路由启用身份验证插件(例如:key-auth、jwt-auth)

19 - 确保所有敏感 API 配置了适当的身份验证机制

20

21## 数据传输

22### 强制使用 HTTPS

23- **结果**:❌ 严重

24- **受影响的资源**:

25 - 服务:"httpbin"(27ecba8a-d741-48dc-8fda-40c8b605fe0d),使用 HTTP(端口 80)

26- **建议**:

27 - 将所有服务配置为使用 HTTPS 而非 HTTP

28 - 配置 SSL 证书以保障通信安全

29 - 设置正确的 SNI(Server Name Indication)配置

30

31### SSL 证书安全性

32- **结果**:⚠️ 警告

33- **受影响的资源**:

34 - 所有网关组均未配置 SSL 证书

35- **建议**:

36 - 为所有面向公网的服务配置 SSL 证书

37 - 配置正确的 CA 证书和 SNI 设置

38 - 确保所有安全通信强制使用 TLS 1.2 及以上版本

39

40## 网关实例健康状态

41

42### 网关实例连接性

43- **结果**:🔴 高风险

44- **受影响的资源**:

45 - 网关实例:"82be548abaf2"(b6e4915d-758a-49c6-989b-5003c452fc2c),状态为 "LostConnection"

46- **建议**:

47 - 排查并解决该网关实例的连接问题

48 - 配置完善的网关实例状态监控和告警机制

49 - 考虑配置自动恢复机制以应对实例异常

50

51## API 访问与限流

52### 健康检查配置

53- **结果**:⚠️ 警告

54- **受影响的资源**:

55 - 服务:"mcp-test"(400b5c67-2a9b-4ac5-9aeb-0164823afdcb),健康状态为 "unknown"

56 - 服务:"httpbin"(27ecba8a-d741-48dc-8fda-40c8b605fe0d),健康状态为 "unknown"

57- **建议**:

58 - 为所有服务配置并启用主动健康检查

59 - 建立上游服务健康状态的监控机制

60 - 为不可用节点配置自动回退机制

61

62### 限流配置

63- **结果**:⚠️ 警告

64- **受影响的资源**:

65 - 网关组 "default" 和 "icrm" 中的所有路由

66- **建议**:

67 - 为所有路由启用限流插件(如 limit-req、limit-count)

68 - 对敏感操作施加更严格的限流策略

69 - 根据不同用户等级配置差异化的限流规则

70

71## 监控与错误率

72### 错误率过高

73- **结果**:🔴 严重

74- **受影响的资源**:

75 - 网关组:"default",出现 72.24% 的 502 错误和 27.76% 的 404 错误

76 - 请求失败率接近 100%(共发出 6000.97 次请求,失败 6001 次)

77- **建议**:

78 - 立即排查错误率过高的根本原因

79 - 检查上游服务的可用性与连接状态

80 - 核查路由配置是否指向有效的端点

81 - 配置熔断机制以避免故障蔓延

82

83### 流量监控

84- **结果**:⚠️ 警告

85- **受影响的资源**:

86 - 网关组:"icrm",无流量数据

87- **建议**:

88 - 核实 icrm 网关组是否配置正确,是否应接收流量

89 - 配置完整的流量监控与告警机制

90 - 实施基线指标采集与异常流量检测

91

92## 关键问题总结

93

941. **高优先级**:

95 - 修复 default 网关组的 502/404 错误率问题(502 错误率高达 72.24%)

96 - 所有服务必须强制使用 HTTPS,尤其是当前使用 HTTP 的 httpbin 服务

97 - 恢复与失联网关实例的连接

98

992. **中优先级**:

100 - 所有路由配置适当的身份验证机制

101 - 配置限流策略以保护 API

102 - 为所有服务配置主动健康检查

103

1043. **持续改进项**:

105 - 审查并优化权限策略,落实最小权限原则

106 - 建立全面的监控与告警系统

107 - 定期审计并更新安全配置

108

109本报告揭示了多个严重的安全与运维风险,需立即采取行动予以修复。及时处理上述问题,将有助于提升 API7 网关基础设施的安全性、可靠性与性能。

总结

通过配置 API7-MCP,用户可以便捷地评估 API 风险并生成详细的检测报告。API7-MCP 支持从多个关键维度识别潜在问题,包括安全认证、数据传输、访问控制与限流、日志审计、插件使用、API 暴露与敏感信息防护、角色权限管理、运维合规性,以及监控与告警等。API7-MCP 不仅能定位受影响的资源,还能给出针对性的改进建议,如优化权限策略、启用身份验证插件、强制使用 HTTPS 或配置路由限流策略等,有助于预防安全事件的发生。API7-MCP 为企业提供了一套高效、可落地的 API 风险识别与治理方案,助力构建更安全、稳定的 API 体系,积极应对日益复杂的 API 管理和安全挑战。